Nuestros Servicios

Protegemos tu empresa con soluciones integrales de ciberseguridad diseñadas para enfrentar las amenazas del mundo digital actual.

Estrategias de ciberseguridad y gobierno

Diseñamos e implementamos estrategias personalizadas que alinean la seguridad con los objetivos de tu negocio.

Más informaciónPrevención y detección de amenazas

Identificamos y bloqueamos amenazas antes de que afecten tu operación, con monitoreo continuo y tecnología avanzada.

Más informaciónRespuesta a incidentes

Actuamos rápido ante ciberataques, minimizando el impacto y restaurando la operación de tu empresa con eficacia.

Más informaciónCiberseguridad para sectores clave

Protegemos industrias como banca, retail, manufactura y telecomunicaciones con soluciones adaptadas a sus desafíos únicos.

Más informaciónConsultoría especializada

Brindamos asesoría experta para fortalecer tu postura de seguridad, cumplir regulaciones y tomar decisiones estratégicas.

Más informaciónSeguridad en la nube

Aseguramos tus entornos en la nube con controles robustos, visibilidad total y cumplimiento normativo.

Más informaciónNo esperes a ser atacado para actuar

Protege tu negocio con nuestras soluciones avanzadas de ciberseguridad: prevención, detección y respuesta, todo en uno.

Soluciones para Empresas

Protegemos tu infraestructura tecnológica con soluciones especializadas diseñadas para enfrentar las amenazas más sofisticadas del panorama actual de ciberseguridad.

Últimos artículos y noticias

¿Quieres estar al día con las últimas tendencias en ciberseguridad?

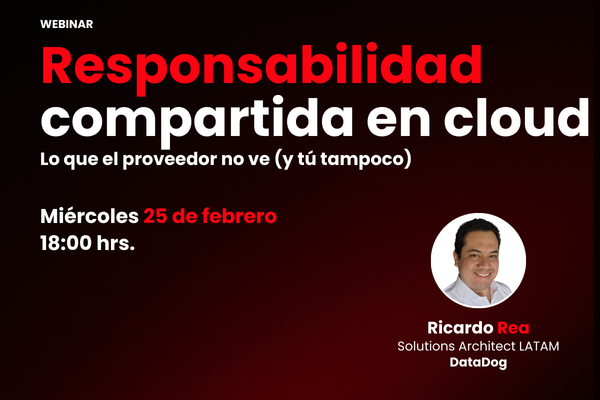

TBSEK TV

Hablando de Ciberseguridad es una serie de webinars donde expertos comparten de forma práctica y sin enfoque comercial las tendencias y retos actuales en ciberseguridad para empresas en Latinoamérica.